--Originally published at Mental Droppings of a Tired Student

Tag: TC2027

Seguridad en routers y switches

--Originally published at Héctor H.F. Blog

Hola a todos, en esta ocasión les hablaré sobre la seguridad en la red. Muchos dirán “¿otra vez? van como tres publicaciones relacionado a eso”. Pero ahora no será a nivel computadora, sino a nivel de lo que hace funcionar la red: routers y switches Cisco.

Así como las computadoras, estos dispositivos que trabajan en capa 2 y 3 (enlace de datos y red) requieren seguridad para que intrusos no puedan acceder.

Para empezar, hay que colocarles una contraseña. Tanto a routers como switches se les puede poner el comando enable password o enable secret (secret es más seguro). Para encriptar la contraseña, ponemos service password-encryption. Ahora, esto solo permitiría tener a un usuario, y este usuario, contando con la contraseña, podría hacer lo que le plazca. Para tener varios usuarios y que estos tengan distintos privilegios, se puede colocar el comando username nombre privilege numPermiso secret contraseña. Los distintos niveles de privilegio van desde simplemente solo poder ver la configuración del router o switch hasta modificarlos. Es muy importante que personas no autorizadas no tengan acceso a estos dispositivos, ya que, al igual que las computadoras, pueden quedar inservibles dependiendo la configuración que se ponga.

Ahora, para la seguridad cuando computadoras y otros dispositivos intentan acceder a routers y switches se puede poner una cadena de llaves. Esta cadena se compone de llaves que permiten que los dispositivos conectados a cierta interfaz puedan o no hacer cierta acción. Para crear una cadena, basta con poner key chain nombre. Se crea la cadena, pero esta está vacía. Al poner key chain, se puede especificar el número que tendrá esa llave y el mensaje que contendrá, a través de los comandos key número y key-string mensaje, respectivamente. Ahora, se aplica esta llave a la interfaz deseada con ip authentication key-chain

![]()

Operating System Security (Mastery 16)

--Originally published at Mental Droppings of a Tired Student

When you think about security in your operating system, the common notion is that windows is trash, Linux is extremely safe but very few users actually use Linux, and mac is quite safe but their price points aren’t always budget friendly.

But it was a cold day in hell when a huge vulnerability was discovered in an operating system that is pretty much one of the safest available.

Dubbed Dirty COW, the privilege-escalation vulnerability potentially allows any installed application, or malicious code smuggled onto a box, to gain root-level access and completely hijack the device.

The programming bug gets its name from the copy-on-write mechanism in the Linux kernel; the implementation is so broken, programs can set up a race condition to tamper with what should be a read-only root-owned executable mapped into memory. The changes are then committed to storage, allowing a non-privileged user to alter root-owned files and setuid executables – and at this point, it’s game over.

While the flaw is not by itself a gravely serious or uncommon condition – Microsoft fixes priv-esc bugs in Windows practically every month – this vulnerability could prove particularly troublesome: it has been present in the Linux kernel since version 2.6.22 in 2007, and it is very easy to reliably exploit. We’re told it is also present in Android, which is powered by the Linux kernel.

How did it all go wrong?

Copy-on-write is used to streamline the memory management in an operating system. Among other things, it allows running programs to share common data in memory until one of them wants to privately alter that data. At that point the kernel copies the data to another page in memory so just that one process can affect it – hence the name, copy-on-write (CoW).

The exploit works by

Security Policies

--Originally published at Mental Droppings of a Tired Student

Information security is all about keeping corporate information safe. Policies address the requirement to protect information from disclosure, unauthorized access, loss, corruption and interference and are relevant to information in both electronic and physical formats.

As we had seen in a previous post, information security can be defined by three things:

- Confidentiality – information must not be made available or disclosed to unauthorized individuals, entities, or processes

- Integrity – data must not be altered or destroyed in an unauthorised manner, and accuracy and consistency must be preserved regardless of changes

- Availability – information must be accessible and useable on demand by authorised entities

Documented Policies and procedures take the guess work out of information security and enable an organisation to manage business risk through defined controls that provide a benchmark for audit and corrective action.

Without documented policies and procedures each and every employee and contractor will act in accordance with their own perception of acceptable use and system management will be ad-hoc and inconsistent. Staff will be unaware whether they are acting within the organisation’s risk appetite or not.

Security attacks against organisations are increasing both in number and sophistication and we must ensure our systems can be protected against these threats. The first step in achieving this is to document the rules and guidelines around system management, operation and use. By complying with these rules and guidelines organisations are doing everything they can to protect their systems and their people from a security threat.

In closing, it is important to also recognize that effective information security policies protect the staff as much as the organisation.

References:

[1]-http://mpa.co.nz/problem-solved/professional-services/why-are-it-policies-important/

¡No se deje atacar!

--Originally published at Héctor H.F. Blog

Hola a todos, en los posts pasados he hablado sobre los posibles ataques que pueden llegar al hacer ciertas acciones. Ahora toca ver qué hacer contra quién te ataca, no hay que dejarse, es posible protegerse.

Cuando se recibe un ataque, lo primero que hay que ver es cómo se originó el mismo. Hay prácticamente cuatro formas de que alguien vulnere tu equipo: con acceso físico, con acceso directo (que tenga privilegios para iniciar sesión), con acceso a la red local del equipo (para después acceder a tu equipo) o a través de Internet. Las formas están en orden, de la que puede provocar más peligro a la menor.

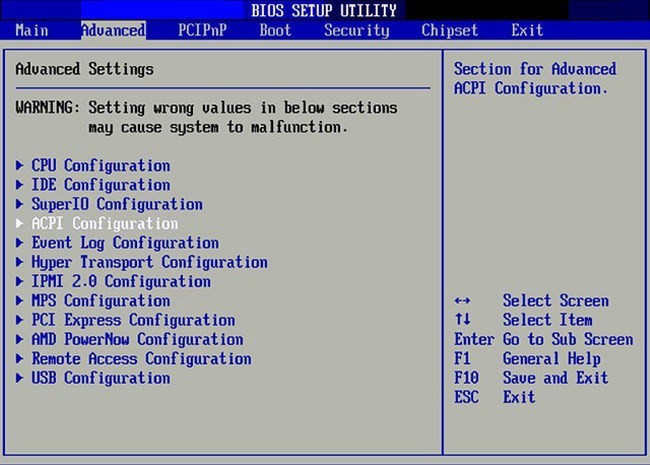

Después, hay que tomar en cuenta la seguridad física. Esta estudia los métodos para que un intruso no acceda al equipo. Algunos accesos no autorizados son la obtención directa de información, de contraseñas, ejecución de un sistema operativo sobre el sistema actual, entre otros. Ya en otras entradas se ha hablado para qué los hackers desean acceder a tu computadora. Las contramedidas que podemos tomar ante esto son la protección de la BIOS (Basic Input Output System), del gestor de arranque, cifrado del sistema de ficheros concretos, poner contraseñas fuertes, etc.

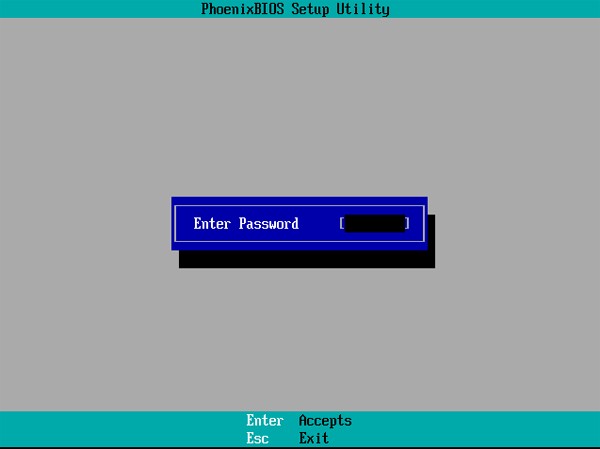

La protección de la BIOS y del gestor de arranque nos permite que intrusos que tienen acceso físico al equipo no puedan arrancar desde medios removibles u obtengan acceso como root. Estas medidas se deben tomar dependiendo de la confidencialidad de información que estas estaciones tengan, así como de la ubicación del equipo. ¿Cómo protegerlo? Una vez más: con una contraseña fuerte.

Una BIOS con contraseña evita que se modifique la configuración de la BIOS. ¿Qué se puede modificar allí? Que arranque el sistema desde un medio extraible, que determinado usuario tenga permisos de root y así poner archivos maliciosos o

No dejes que el vecino se conecte a tu red

--Originally published at Héctor H.F. Blog

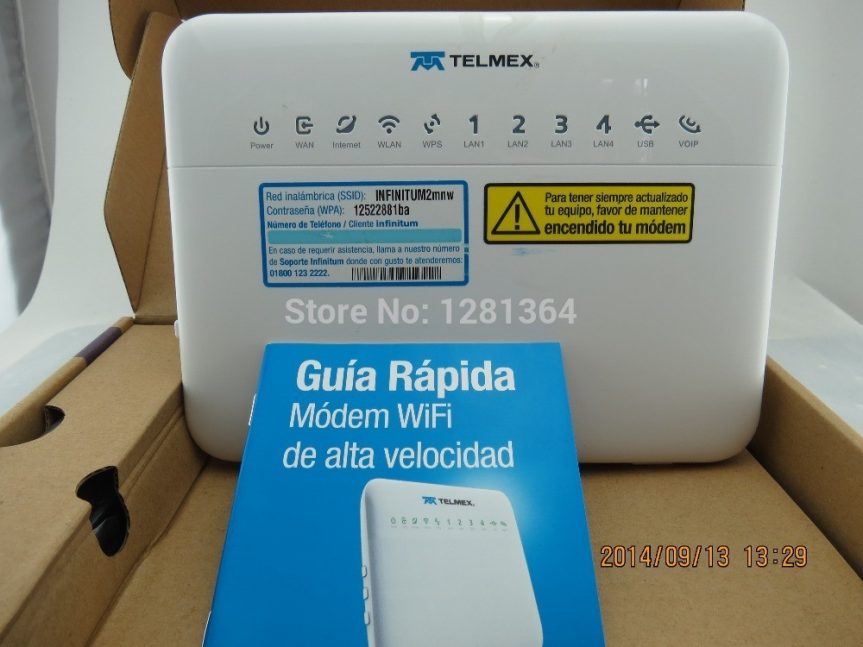

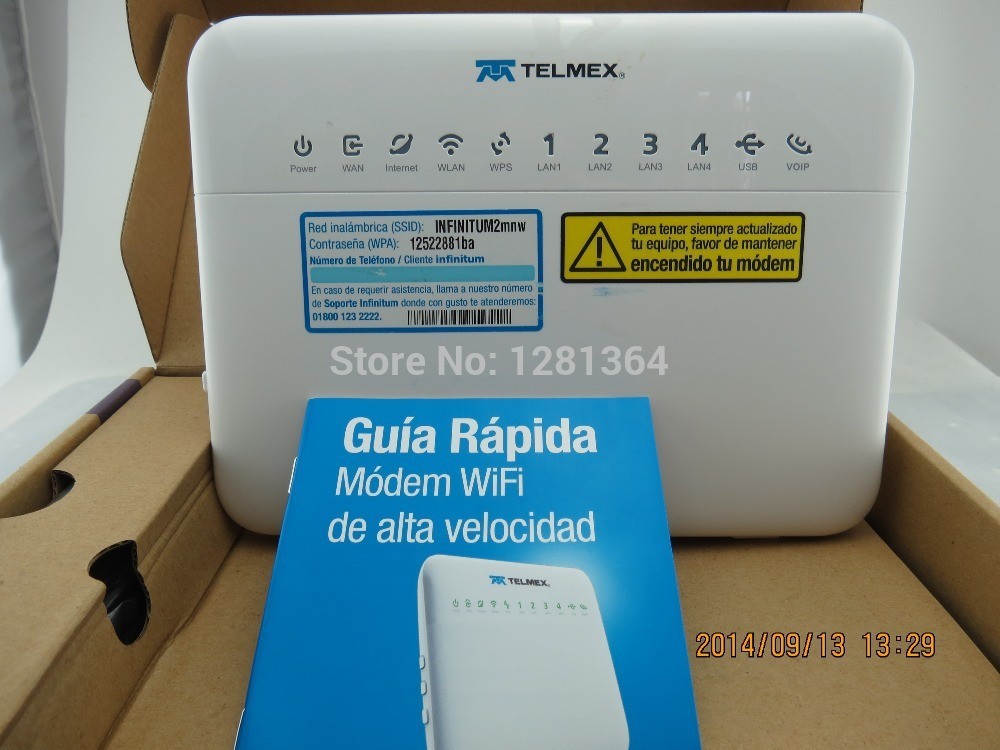

Hola a todos, he aquí una nueva publicación. Ahora escribiré sobre la seguridad en las redes inalámbricas. Creo que este tema es de interés para todos: para quien está por las calles buscando una red sin contraseña y para quien es propietario de una.

El otro día, por simple curiosidad, entré a la configuración de mi módem Telmex a ver qué encontraba. Allí pude encontrar la lista de todos los dispositivos que alguna vez se conectaron a mi red. La lista era algo larga y en ese momento me pregunté si alguien se estaba “colgando” de nuestra red. Finalmente, tras analizar todos los dispositivos, me percaté que algunos ya aparecían como inactivos, así que probablemente eran dispositivos que ya no usábamos y los que seguían activos eran las computadoras y celulares de la familia, junto con la TV y no recuerdo qué más. Pero me quedé pensando qué pasaría si viviera en una zona más poblada (actualmente en mi cuadra solo tengo tres vecinos), ¿alguien ya se hubiera conectado a mi red?

Lo más probable es que sí. Las contraseñas que vienen por defecto en los módems Telmex son muy sencillas de adivinar. El nombre por defecto del módem (INFINITUM…) y la contraseña siguen cierto patrón, que muchas aplicaciones ya han descifrado. Así que si vives en una zona poblada y jamás has cambiado ni el nombre ni la contraseña del módem, es cuestión de tiempo para que alguien entré sin permiso a tu red. ¿Qué se puede hacer ante esto? Lo de todos mis posts, cambia la contraseña y/o el nombre del módem. No te garantiza al 100% que no podrán entrar, pero al menos sí estás más seguro.

¿Qué pasa si ya hay usuarios no deseados en mi red? Primero, si no estás completamente seguro de que

Course review #TC2027

--Originally published at Héctor H.F. Blog

A punto de concluir el semestre y todavía algunos posts por publicar. Desde antes de realizar el examen final, ya puedo concluir lo siguiente sobre el curso de Seguridad informática impartido por Ken Bauer:

Me agradó mucho cómo se desarrolló la clase. Me gustó que en varias de nuestras clases hubo invitados (en persona o en línea) que nos relataron un poco sobre lo que es este curso aplicado en la vida laboral. Asímismo, también me gustó que Ken en cada clase pusiera distinto material en el proyector (artículos, videos, blog posts) y propiciara conversaciones entre nosotros sobre temas de seguridad (y algunas veces, de temas completamente ajenos al curso). Mantiene el interés de los alumnos.

También me agradó la idea de ser autodidacta, sin embargo, tras concluir con este curso, siento que varios (incluyéndome) todavía no estamos listos para esto, seguimos necesitando fechas de entrega para hacer las cosas, vamos posponiendo los blog posts porque tenemos tareas de otras clases que sí cuentan con fecha de entrega, las actividades opcionales rara vez las realizamos, los artículos solo los leemos si nos quitan 15 minutos o menos, los videos los observamos si duran menos de 5 minutos, muchos (aquí no me incluyo, pero no estoy atacando a los que lo hacen) faltan a las sesiones porque pueden sobrevivir con los puros blog posts, entre otras cosas. Es una gran idea Flipped Learning, así es el mundo laboral, pero por desgracia creo que seguiremos acostumbrados al modelo tradicional el resto de la carrera.

Y lo reconozco, me encanta este tema de seguridad, pero por algunos de los puntos anteriores, siento que no exploté al máximo las actividades que pude realizar allí.

Así que como sugerencia: mantener Flipped Learning, es una gran idea, pero sí estaría mejor que para próximos semestres de Seguridad informática,

Protege tu sistema operativo

--Originally published at Héctor H.F. Blog

Hola a todos, aquí un nuevo post. Ahora les hablaré sobre cómo proteger un sistema operativo, independientemente de la marca (aunque contiene ejemplos de Windows). Para esto, copié y pegué un resumen que hice precisamente hace como dos semanas para otra clase (Sistemas operativos), que a su vez resumí de https://www.cs.columbia.edu/~smb/classes/s06-4118/l25.pdf. Algunos conceptos están algo extraños, así que si alguien no sabe a qué me refiero con algo, para eso están los comentarios.

Seguridad es mantener sin autorización entidades de hacer cosas que tú no quieres que hagan. Se puede dividir en confidencialidad, integridad y disponibilidad. Las características internas de un sistema protegen al SO de los usuarios y los permisos de archivo protegen a los usuarios de otros usuarios, pero esto no es suficiente. Los permisos de archivo están basados en la identidad del usuario (autenticación). Para autenticarse, se pueden utilizar contraseñas: es lo más común, lo más sencillo de adivinar, originalmente eran texto plano, pero ahora usualmente están hasheadas.

Las contraseñas hasheadas funcionan de la siguiente manera: guarda f(PW), donde f no es invertible, cuando el usuario ingresa PW, calcula f(PW) y compara. Para protegerse contra ataques de precomputación, asigna un salt al azar durante el cambio de contraseña y guarda (salt, f(PW, salt)). Los que atacan pueden seguir corriendo programas para adivinar contraseñas, por esto la mayoría de los SO usan control de acceso para proteger estas contraseñas hasheadas.

Otro tipo de autenticación es el challenge/response. Pregunta algo al usuario que nadie más sabe. Si el usuario tiene habilidad para el cálculo, lo hace criptográficamente. El servidor conoce PW y envía un número aleatorio N; ambos lados calculan f(PW, N), donde f es algo parecido a un algoritmo de encriptación.

Los tokens son algún tipo de dispositivo, tal vez hacen challenge/response. Los más populares

Fix it Felix Jr.! Security network edition!

--Originally published at (Not so) Random talk

Wrecking stuff have always been Ralph’s thing. Ever since his tree stump was moved to the dumpster, he had dedicated himself to wreck the building that was built in his old place. But, whenever Wrack starts wrecking, Felix Jr. has always been there to fix things, thankfully. With his useful hammer, he always fixes the windows and reconstructs the zones Ralph has broken with his big fists. And time and time again, our hero manages to fix everything, get a golden medal, and leave the villain in the mud.

However, times change. And just when Ralph was resigning himself, some interesting trash got into the dumpster. It was lot of information about networking that the Highlanders decided wasn’t important when setting their new networks. And with it, Ralph also learned how to attack this new thing called network. Yes, Wreck it Ralph is now Wrecking the Network! Now in a hurry, Felix had to learn about security networks and dive into the practice of protecting the usability and integrity of your network and data of the Highlanders. Set into this new adventure with Felix, and fix all the things that Ralph has damaged as well as setting up the new multiple layers of defenses on the network.

The way of playing in this game is somewhat different that in the other installment. In each level, you must ensure or do activities that conform network security. Earn a certain number of points to advance to the next level. These activities are:

Wireless Security: set up the wireless security for the Highlanders network, which they used to have on default and Its probably one of the ways in which Ralph accessed the network. To do so in a basic level, change the passwords on the modems of the Highlanders.

Network isolation: divide

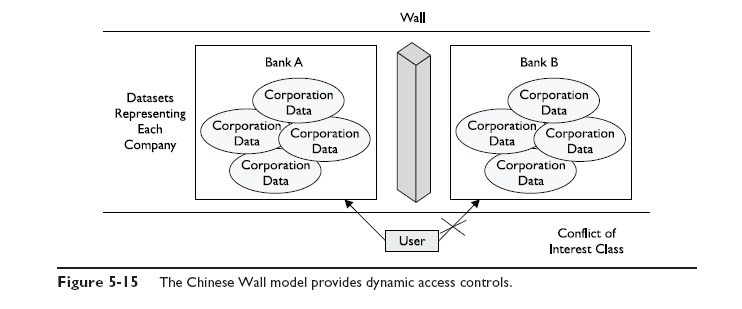

Fashion Security Runway: Architecture Models

--Originally published at (Not so) Random talk

Today, coming down our runway are the security architectures, showing us their models. Show your enthusiasm and let’s begin!

*cue sassy music in*

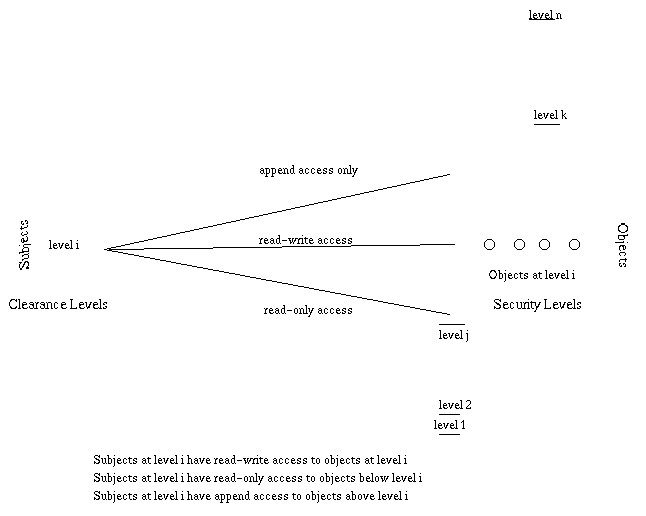

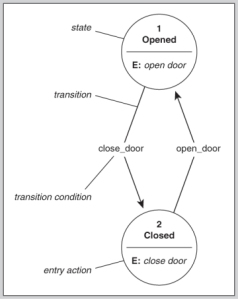

The first model is State Machine. It is using states to verify the security of a system, capturing all the current permissions and instances of subjects accessing objects. Getting the job done, it is dealing with each subject’s association with objects. If the subjects can only access objects by means that are concurrent with the security policy, the system is secure. To alter a state, a transition (activity) must happen, though if all activities do not comprise the system and put It into an insecure state, then the system executes a secure state machine model. If a secure state fails, safety measures like a reboot or system freeze must happen in order to protect the system, itself, and data. As you can see, this is a very basic attire.

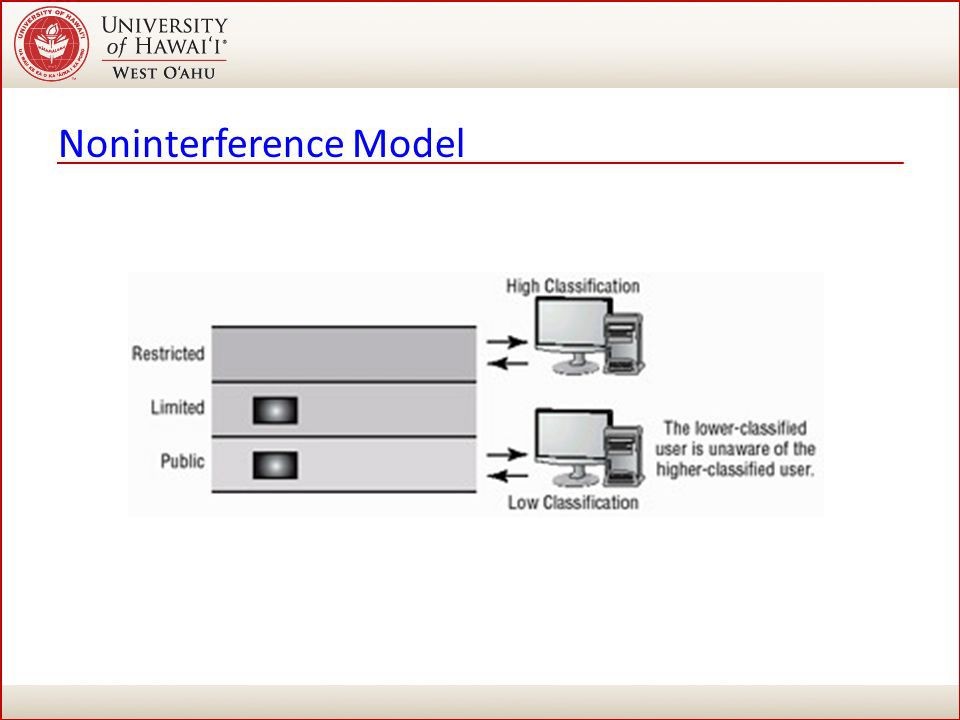

And just as we were saying this, the next Bell-LaPadula model indeed takes the prior basic attire and modifies it into its own style. It is a multilevel security style, with users of different clearences using the system and the system process data with different classifications, and it is an implementation of its predecessor that enforces confidentiality aspects in access control. Its’ goal? Enforce secrets and prevent data leakage. A matrix and security levels are used to determine if subjects can access different objects. The subject’s clearance is compared to the object’s classification; if the clearance is higher or equal to the object’s classification, the subject can access the object without violating the security policy. If properly implemented and enforced, this model has been mathematically proven to prevent data from a higher security level from flowing to a lower security level. It is an information flow