--Originally published at GG Guazaman

¿Atacar una pagina intentando robar su información para después ayudarla a corregirlo? Así es. En esta ocasión veremos un poco de hacking ético. Quizás al principio suene un poco difícil de creer que existan personas así, que pudiendo robar la información a grandes empresas, deciden informarles sobre bugs en su seguridad pero estas personas existen y se les conoce como White Hat.

Primeramente definamos bien:

¿Que es el hacking etico?

“Hacking ético es una forma de referirse al acto de una persona usar sus conocimientos de informática y seguridad para realizar pruebas en redes y encontrar vulnerabilidades, para luego reportarlas y que se tomen medidas, sin hacer daño.

La idea es tener el conocimiento de cuales elementos dentro de una red son vulnerables y corregirlo antes que ocurra hurto de información, por ejemplo.

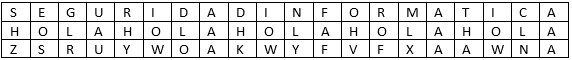

Estas pruebas se llaman “pen tests” o “penetration tests” en inglés. En español se conocen como “pruebas de penetración”, en donde se intenta de múltiples formas burlar la seguridad de la red para robar información sensitiva de una organización, para luego reportarlo a dicha organización y así mejorar su seguridad.

Se sugiere a empresas que vayan a contratar los servicios de una empresa que ofrezca el servicio de hacking ético, que la misma sea certificada por entidades u organizaciones con un buen grado de reconocimiento a nivel mundial.

Las personas que hacen estas pruebas pueden llegar a ver información confidencial, por lo que cierto grado de confianza con el consultor es recomendado. ”

¿Pero para todos somos vulnerables al hackeo?

Los mas vulnerables

Por lo general, las empresas que más intentos de hackeo reciben son las que tiene que ver con los sistemas financieros, pues son ellas las que manejan dinero, sin embargo al ser los sistemas financieros los más fortalecidos en el medio, los ataques tienden