--Originally published at CRACK THE NETWORK

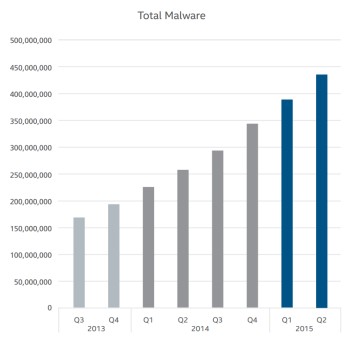

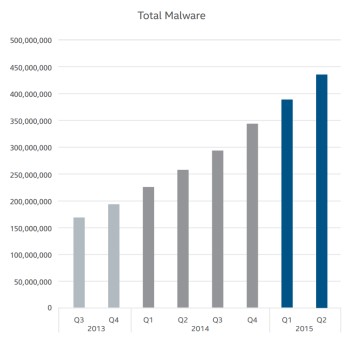

El espionaje informático y el robo de datos corporativos son una realidad alarmante para cualquier negocio moderno. Las computadoras portátiles son robadas, las cuentas de almacenamiento en la nube se ponen en peligro, los empleados disgustados roban archivos vitales. Y con dispositivos modernos capaces de almacenar una gran cantidad de datos de misión crítica, la pérdida de una computadora portátil o teléfono puede tener implicaciones muy graves para cualquier negocio, perder secretos comerciales vitales como los diseños de un próximo producto, el código de una actualización de la aplicación.

Las directivas de contraseñas, el correo electrónico cifrado y firmado y los lugares de trabajo seguros son un buen comienzo para mantener seguros sus datos, pero para planear realmente en el peor de los casos, proceda con la idea de que perderá el dispositivo o incluso las contraseñas de una cuenta de almacenamiento. La mejor manera de hacer frente a esta eventualidad es implementar el cifrado en todos los dispositivos que utilice, desde cualquier PC de escritorio Windows XP que utilice hasta el nuevo Windows 8.1 Ultrabook al que está migrando su negocio, e incluso a los iPhones y Nexus 7.

La mayoría de los sistemas operativos modernos de telefonía y escritorio vienen con soporte incorporado para el cifrado por lo que es obligatorio encriptar todos los dispositivos de almacenamiento.

Recursos adicionales:

http://lifehacker.com/a-beginners-guide-to-encryption-what-it-is-and-how-to-1508196946

https://theintercept.com/2015/04/27/encrypting-laptop-like-mean/