--Originally published at CRACK THE NETWORK

Video tutorial to hack facebook using Kali LInux and the Social-Engineer Toolkit.

ENJOY!!

Computer and Information Security

--Originally published at CRACK THE NETWORK

Video tutorial to hack facebook using Kali LInux and the Social-Engineer Toolkit.

ENJOY!!

--Originally published at CRACK THE NETWORK

La clase se salió de lo ordinario, fue entretenida tuvimos la oportunidad de aprender y realizar nuestros a la medida que quisimos aproveche para aprender y aplicar conceptos de seguridad de los tópicos que más me gustan.

Una de las cosas que no me gustaron es que no soy fan y tampoco me gusta escribir posts, estoy de acuerdo que es la forma de evidenciar nuestro trabajo como lo es también los exámenes en materias tradicionales, así que me hubiera gustado que en la clase hubiera otra forma de entregar nuestro trabajo como que no fuera escribir posts.

Fuera de esto la clase fue distinta lo cual me gusto ya que no me gusta la monotonía ni llevar una rutina diaria, lo que me gusta es la espontaneidad y eso me agrado que en aproximadamente cada 2 semanas una persona fuera de la clase con vastos conocimientos de la seguridad informática nos vino a platicar de temas de su expertise así como darnos cuenta como suceden las cosas en la vida real.

Video del feedback del curso:

--Originally published at CRACK THE NETWORK

El espionaje informático y el robo de datos corporativos son una realidad alarmante para cualquier negocio moderno. Las computadoras portátiles son robadas, las cuentas de almacenamiento en la nube se ponen en peligro, los empleados disgustados roban archivos vitales. Y con dispositivos modernos capaces de almacenar una gran cantidad de datos de misión crítica, la pérdida de una computadora portátil o teléfono puede tener implicaciones muy graves para cualquier negocio, perder secretos comerciales vitales como los diseños de un próximo producto, el código de una actualización de la aplicación.

Las directivas de contraseñas, el correo electrónico cifrado y firmado y los lugares de trabajo seguros son un buen comienzo para mantener seguros sus datos, pero para planear realmente en el peor de los casos, proceda con la idea de que perderá el dispositivo o incluso las contraseñas de una cuenta de almacenamiento. La mejor manera de hacer frente a esta eventualidad es implementar el cifrado en todos los dispositivos que utilice, desde cualquier PC de escritorio Windows XP que utilice hasta el nuevo Windows 8.1 Ultrabook al que está migrando su negocio, e incluso a los iPhones y Nexus 7.

La mayoría de los sistemas operativos modernos de telefonía y escritorio vienen con soporte incorporado para el cifrado por lo que es obligatorio encriptar todos los dispositivos de almacenamiento.

Recursos adicionales:

http://lifehacker.com/a-beginners-guide-to-encryption-what-it-is-and-how-to-1508196946

https://theintercept.com/2015/04/27/encrypting-laptop-like-mean/

--Originally published at CRACK THE NETWORK

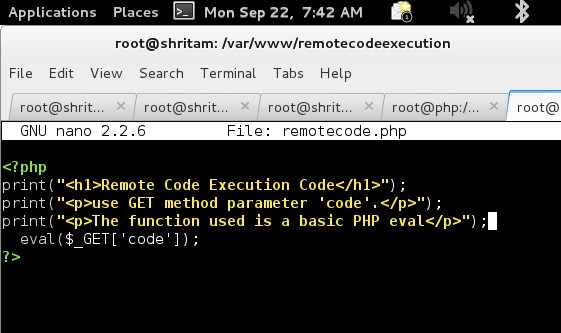

La evaluación de código remoto es una vulnerabilidad que puede explotarse si el input del usuario se inyecta en un archivo o una cadena y se ejecuta mediante el parser del lenguaje de programación. Por lo general, este comportamiento no está previsto por el desarrollador de la aplicación web. Una Evaluación de Código Remoto puede llevar a un compromiso completo de la aplicación web vulnerable y también del servidor web. Es importante señalar que casi todos los lenguajes de programación tienen funciones de evaluación de código.

Una evaluación de código puede ocurrir si permite el input del usuario dentro de las funciones que están evaluando el código en el lenguaje de programación respectivo. Esto puede ser implementado a propósito, por ejemplo, para acceder a funciones matemáticas del lenguaje de programación para crear una calculadora, o accidentalmente porque no se espera la entrada controlada por el usuario del desarrollador dentro de esas funciones. Generalmente no se recomienda hacerlo. De hecho, se considera una mala práctica usar la evaluación de código.

Un atacante que es capaz de ejecutar tal falla suele ser capaz de ejecutar comandos con los privilegios del lenguaje de programación o el servidor web. En muchos lenguajes puede emitir comandos del sistema, escribir, borrar o leer archivos o conectarse a bases de datos.

Como regla general, debe evitar usar el input del usuario dentro del código evaluado. La mejor opción sería no utilizar funciones como eval en absoluto. Se considera que es una mala práctica y con frecuencia puede evitarse completamente. Tampoco debe permitir que un usuario modifique el contenido de los archivos que puedan ser analizados por los respectivos lenguajes. Eso incluye no permitir que un usuario decida el nombre y las extensiones de los archivos que él o ella podría cargar o crear en la aplicación

--Originally published at CRACK THE NETWORK

La historia con respecto al ataque DDoS contra Dyn DNS sin duda me llamó la mucho la atención. Dyn DNS proporciona servicios gestionados por DNS para sus clientes. Nombres familiares como Twitter, Github, Airbnb y Reddit parecían haber sido afectados. Se podría llegar a la conclusión de que eran clientes de Dyn DNS.

DDoS no es una nueva forma de ataque en sí mismo. Pero los métodos y estrategias alrededor de DDoS continúan evolucionando en la forma de ataques más grandes y orquestados. A menudo, la medida del nivel de sofisticación de un ataque DDoS viene en forma de rendimiento medido. Los detalles del ataque aún no se conocen en este ataque en particular.

Lo que me hace detenerme y reflexionar más en lo que respecta a este ataque y otros similares, es que Dyn DNS es un proveedor de DNS SaaS. Su trabajo principal es alojar y administrar servicios DNS para sus clientes. El impacto y el daño tiene atribuido a los diversos servicios de clientes Dyn. A medida que los atacantes evalúan sus objetivos, y las organizaciones corren hacia la proverbial nube por varias razones, introduce objetivos interesantes para los hackers.

Entonces, ¿qué puede hacerse? En el caso de este ataque y DNS, tener un servicio DNS secundario operando al mismo tiempo puede haber mitigado el impacto, incluso cuando el proveedor principal se cae.

Recursos adicionales:

https://www.incapsula.com/ddos/ddos-attacks/denial-of-service.html

http://ddos.inforisktoday.com/ddos-attacks-c-350

--Originally published at CRACK THE NETWORK

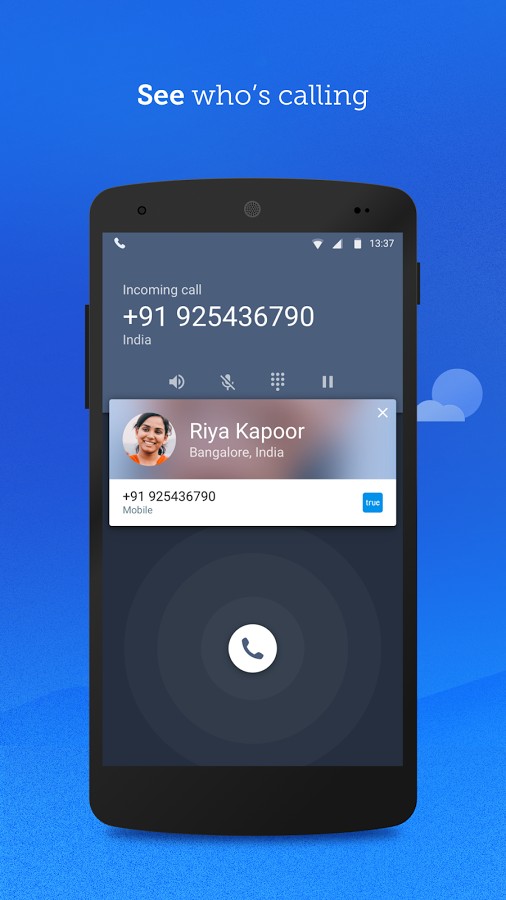

Hoy en día muchas bromas están pasando en el celular. La gente puede ser amigos, enemigos, parientes o cualquier cosa.

No sabemos quién nos está jugando una broma. En este post voy a explicar cómo averiguar el nombre de la persona que es nos llamó desde un número desconocido.

En realidad, es bastante sencillo para averiguar el nombre de la persona visita True caller:

https://www.truecaller.com/

True caller es una aplicación que nos ayuda a averiguar qué números se proporcionan en su directorio. Si instalas esta aplicación en tu móvil que tiene internet, entonces puedes encontrar fácilmente e; nombre de persona que nos marcó.

Todo lo que tenemos que hacer es ir al sitio web truecallers o tener la aplicación instalada. Introducir el número de la persona que nos marcó y conseguiremos el nombre de la persona de un número desconocido.

Recursos adicionales:

https://play.google.com/store/apps/details?id=com.truecaller&hl=en

https://itunes.apple.com/us/app/truecaller-spam-identification/id448142450?mt=8

--Originally published at CRACK THE NETWORK

En este blog describiré algunos principios de una buena arquitectura de seguridad. Es muy importante poner bastante atención en la arquitectura debido a que en esta parte las empresas pierdes millones debido a malas prácticas de diseño y seguridad, estas son algunas de las sugerencias:

Establecer objetivos claros y definidos: Un modelo es un medio para un fin, no un fin en sí mismo. Comience por definir por qué lo necesita y quién lo utilizará. Sólo entonces podrá determinar el alcance, el tamaño, el contenido y la presentación. Los conductores y los beneficios pueden variar ampliamente. Pueden ayudar a organizar el trabajo, estandarizar las actividades, demostrar el cumplimiento, actuar como un dispositivo de venta para un proveedor, o simplemente servir como un ejercicio terapéutico para el compilador.

Pequeño es hermoso: Lo que usted lo está utilizando para, el punto entero de usar un modelo es definir y comunicar un sistema de hechos seleccionados, relevantes a un grupo específico de usuarios. Los detalles innecesarios deben ser filtrados u ocultos a la vista del usuario. La información transmitida debe ser lo más breve y simple posible para cumplir con los objetivos del modelo.

Un tamaño no se ajusta a todos: la gestión de seguridad moderna requiere una gama de diferentes modelos, cada uno con un propósito diferente. Pueden utilizarse para comunicar o evaluar controles, responsabilidades, actividades, servicios, tareas del proyecto o especificaciones. Diferentes modelos pueden ser vinculados o combinados, pero el contenido no se correlaciona perfectamente. Un modelo diseñado para un propósito u audiencia particular podría no ser apropiado para otro, aunque siempre hay excepciones.

Llámelo como quiera: no importa mucho si usa el término “modelo”, “marco”, “arquitectura”, “método” o cualquier otra cosa, aunque algunos términos son más pegajosos que otros. La arquitectura, por ejemplo, suena grandiosa y sugiere un modelo para

--Originally published at CRACK THE NETWORK

Los colegios y universidades almacenan datos de empleo, registros financieros, transcripciones, historiales de crédito, historiales médicos, información de contacto, números de seguridad social, etc. Aunque las instituciones de educación superior deben ser foros donde la información y el conocimiento se intercambian fácilmente, a veces el libre flujo de información no es intencional. Aquí hay algunas políticas y comportamientos que ponen en riesgo la información personal:

Descentralización administrativa

Cultura ingenua de la oficina

Datos no protegidos

Servidores no regulados

Políticas de privacidad poco sofisticadas

Uso inapropiado del SSN

Discos duros no borrados

Soluciones

Examinar regularmente las redes institucionales para obtener información confidencial, como números de seguridad social, grados e información financiera.

Retirar automáticamente los datos viejos de los servidores institucionales.

Establecer una fecha radioactiva, que es cuando la institución utilizó por última vez números de seguridad social como identificador

Crear acceso basado en permisos a los sistemas centrales

Establecer una política de retención y acceso a datos.

Coordinar las prácticas de privacidad y seguridad con un comité especial de profesionales de la seguridad de la información.

Actualice su política de privacidad para reflejar todos los problemas de privacidad que surjan.

Eliminar los números de la seguridad social de los registros oficiales cuando sea posible.

Físicamente destruir todos los viejos discos duros.

Recursos adicionales:

--Originally published at CRACK THE NETWORK

El creciente número de usuarios de Internet en todo el mundo ocasiona que mas hackers aprovechen nuestras computadoras. A medida que nos volvemos más dependientes del entorno electrónico, podemos ver claramente un crecimiento masivo de malware y actividades cibernéticas criminales en todo el mundo.

Con tantas maneras de acceder y explotar sistemas vulnerables, necesitamos asegurarnos de que somos capaces de reconocer una infección de malware para prevenir y defender nuestros sistemas. Porque es una batalla y debes estar listo.

Este artículo le mostrará cuáles son los principales síntomas de un sistema infectado de malware.

Recursos adicionales:

http://www.lavasoft.com/mylavasoft/securitycenter/articles/how-to-detect-malware-infection

--Originally published at CRACK THE NETWORK

Cuando comenzamos a trabajar a una empresa nos traemos los conocimientos de la escuela y nos damos cuenta que aún nos hace falta bastante por aprender y mucho más si queremos hacernos expertos en algo como en la seguridad informática

Y para ello tenemos que encontrar el entrenamiento perfecto de seguridad, así como certificaciones lo cual resulta bastante difícil debido a que:

No hay suficientes cursos de seguridad cibernética para principiantes por ahí. Cuando quieres aprender de una manera muy organizada necesitas más que los artículos y la información superficial.

Si no podemos hablar de “cybersec”, pasaremos momentos duros para aprender lo que estamos aprendiendo.

Si el curso no está diseñado para hacer que actúe sobre él, sólo navegar a través de la información y ser dejado cerca de nada al final.

Algunos de los cursos interesante que encontré son:

Cyber Security for Beginners

https://cybersecuritycourse.co/

Introduction to cyber security

https://www.futurelearn.com/courses/introduction-to-cyber-security

Cyber Criminals Want Your Information: Stop Them Cold

https://www.udemy.com/not-another-password/?dtcode=iSJj2G02UiZM