--Originally published at Héctor H.F. Blog

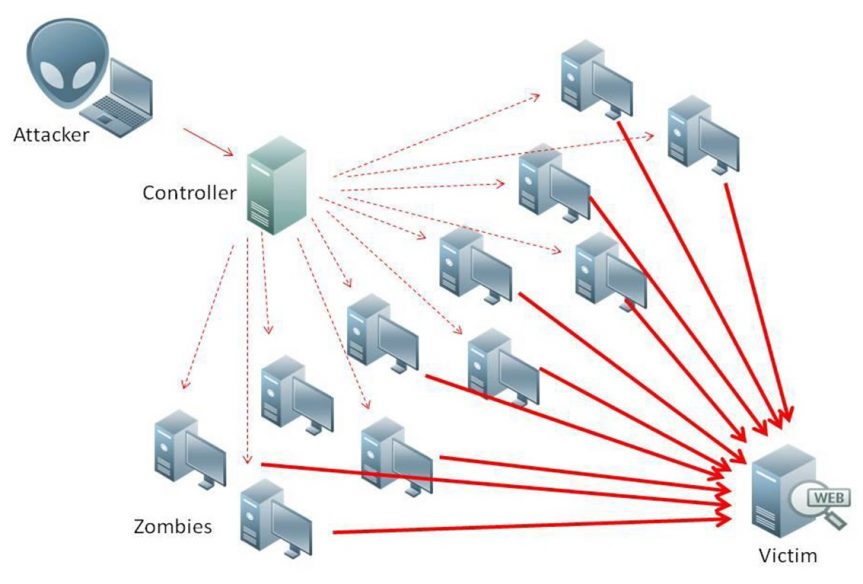

Hola a todos, voy a redactar un poco sobre los problemas de seguridad que se pueden presentar por accidente. Así es, en la mayoría de los casos hablamos de hackers que intencionalmente entran a nuestro sistema a destruir todo lo que hay en su camino. Pero a veces sucede que nosotros mismos o alguien en quien confiamos nos está infectando uno o varios sistemas. De hecho, hay más ataques a las empresas por accidentes que por ataques intencionados. Vamos a ver cómo sucede esto.

Antes que nada, hay que aclarar que esto se supone que pasa por accidente. Cosas de traición en las empresas y demás no hablaré. Vamos a enfocarnos un poco en las empresas. Una persona que es enemiga de la seguridad informática por accidente es alguien, por lo general, que cree que está haciendo su trabajo bien, pero de alguna forma está siendo manipulado para permitir a alguien no autorizado entrar a dañar los sistemas.

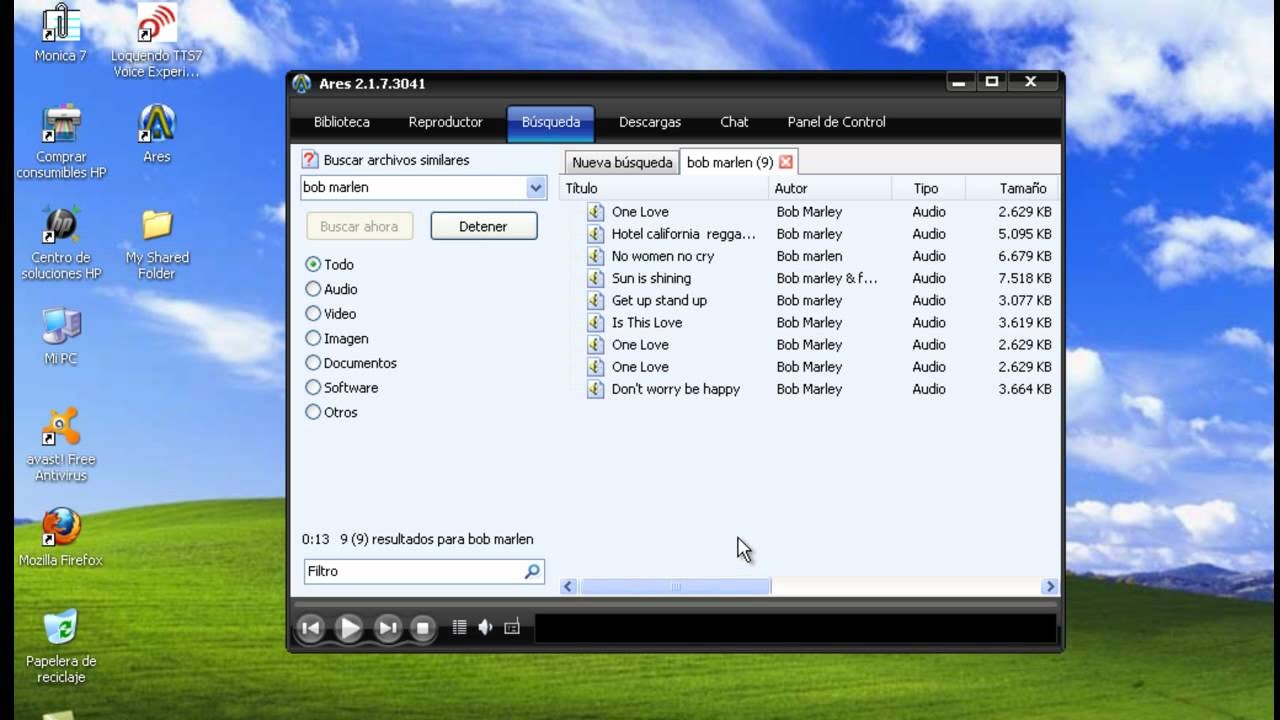

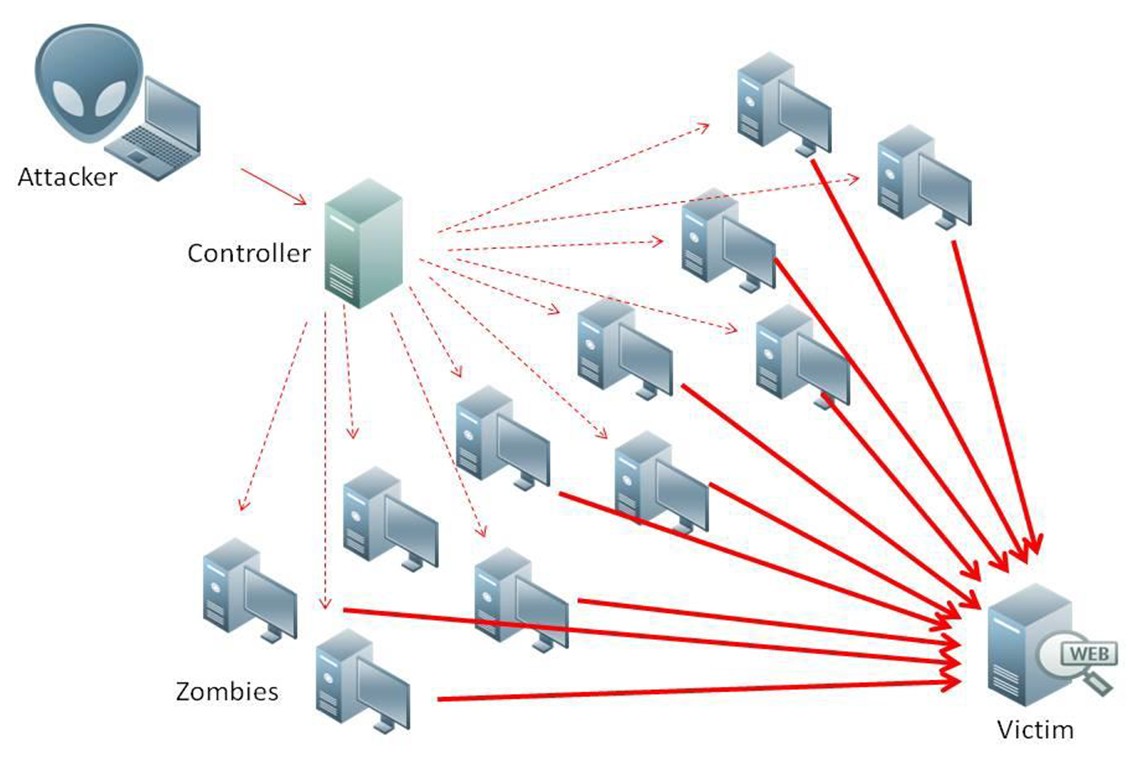

¿Cómo se manipula a una persona para que nos deje entrar a todo el sistema de una compañía? Como he dicho antes: a través de algún tipo de virus o de phishing. No se necesita mucha ciencia.

¿Cómo prevenirnos de estas personas? Preparándolas, hablarles de la importancia de la seguridad informática (más para una empresa). La mayoría de las veces es simple ignorancia de la persona culpable por lo que ocurren estos accidentes. Pero también, a veces hasta alguien muy experto puede ser engañado por un phishing muy bueno. Vamos a ver algunas recomendaciones que las empresas deberían seguir para evitar daños a un sistema.

Si se recibe un archivo sospechoso o de procedencia dudosa, una buena opción es abrirlo en una máquina virtual. Así, si es un troyano o algo parecido, solo se infectará esta máquina.

Se pueden activar también filtros de