--Originally published at Héctor H.F.'s Blog

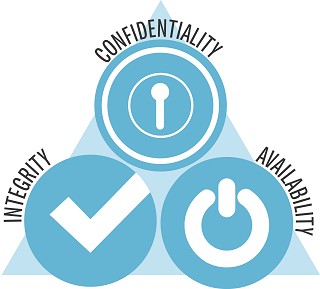

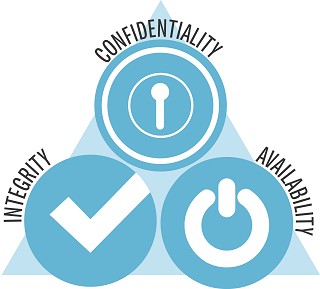

¡Hola, estimados lectores! Aquí está mi nuevo post (sé que todos lo esperaban con ansias). En el post anterior hablé un poco sobre por qué deberíamos todos saber un poco sobre seguridad informática, incluso aquellos que solo usan la computadora para estar en redes sociales y ver videos. Si no lo han hecho y no están convencidos del todo de seguir leyendo mis publicaciones, les recomiendo que lo lean antes https://hectorhfblog.wordpress.com/2016/08/30/35/. Ahora hablaré sobre tres cosas elementales que debe tener como obligación un sistema para que se pueda considerar seguro y se le pueda llamar “sistema”: confidencialidad, integridad y disponibilidad (CIA en inglés).

Basándonos en lo redactado en este artículo http://ishandbook.bsewall.com/risk/Methodology/CIA.html podemos definir estos tres componentes como:

- Confidencialidad: Es la capacidad de controlar o restringir el acceso a cierta información, así solo personas autorizadas pueden verla.

- Integridad: La información de un sistema es precisa y fiable y no ha sido modificada por alguien no autorizado. La integridad incluye la autenticidad, que es la capacidad de checar que el contenido no haya sido modificado sin autorización, y la rendición de cuentas (no repudio), ya que cualquier cosa que pase dentro del sistema, se puede ver quién la realizó.

- Disponibilidad: La información de un sistema siempre está disponible (tomando en cuenta lo que cada individuo está autorizado a ver). Asimismo, si falla, debe de recuperarse lo antes posible.

Creo que las anteriores son definiciones muy claras y breves, incluso mucha gente seguramente con solo conocer la palabra sabían a qué estaba haciendo referencia. Pero si hay alguien que necesita ir más a fondo para comprender, puede leer el link que puse dos párrafos atrás y luego volver a esta publicación.

Muchos estarán así leyendo mi post ahora:

Y los entiendo, no es mi intención explicar este tema como

Para empezar, ejemplos de cuando cierta información es divulgada. Hace algunos años teníamos por ahí a un pariente moroso del banco, nos empezaron a llamar a nosotros y a otros familiares más para reportar la situación de este pariente. No sé si podían hacer esto (mis padres eran los que solían contestar a estas llamadas y desconozco exactamente qué les decían los del banco), pero al parecer en Colombia esto es ilegal, es un delito romper la confidencialidad de un deudor. Aquí les dejo el link para quien guste darle una leída http://www.portafolio.co/economia/finanzas/datos-romper-confidencialidad-delito-127204.

Por supuesto, no podemos hablar de violaciones a la confidencialidad sin mencionar a WikiLeaks, la página que ha publicado miles de documentos confidenciales de gobiernos de varios países. La página y su fundador se han metido en muchísimos problemas, han intentado bloquear y tirar el sitio web en varias ocasiones, han bloqueado las donaciones al sitio y su fundador ha estado a punto de parar en prisión por este motivo, además de que tiene incontables enemigos poderosos.

Y terminamos con un caso del que hubo mucha polémica aquí en México: cuando el partido político Movimiento Ciudadano (MC) subió a Amazon el padrón electoral que incluía nombres, apellidos y direcciones de todos los mexicanos. Alegaron que supuestamente había sido hackeado el servidor, cosa que días después especialistas y el mismo Amazon desmintieron. El partido fue sancionado. ¿No les molesta que su información personal estuvo visible públicamente por un tiempo? Cualquiera pudo haber visto dónde vives.

Sobre la integridad, sinceramente estuve pensando en algunos ejemplos sobre esto, pero no se me vino ninguno a la mente (agradecería si alguien en los comentarios sugiere alguno para agregarlo a esta entrada). Así que le di una leída a algunos posts de mis compañeros que hablaron del mismo tema y el ejemplo más común es el de los bancos o cualquier otra empresa que maneja dinero. Esta información debe estar totalmente resguardada, con acceso para solo unas cuantas personas. Si no, cualquier persona se podría poner más dinero a favor o liquidaría todas sus deudas. Y si alguien modifica esta información (por ejemplo, un cajero), debe decir quién fue el que agregó o retiró dinero de cierta cuenta, a qué hora, en qué lugar, etc. Así que esto definitivamente las empresas no lo deben dejar a un lado.

Finalmente, para ya no quitarles su apreciado tiempo, el último componente de la CIA de la seguridad informática: la disponibilidad. La información siempre debe de estar disponible para quien tenga permiso de acceder a la misma. Ejemplos de esto hay muchos.

Uno es cuando se cae WhatsApp o Facebook. Por minutos, o incluso horas, no podemos acceder a nuestras conversaciones o a las cosas que publicamos allí. Esto definitivamente en redes sociales de este tamaño no debería ocurrir. El mundo se vuelve loco por unos minutos y andan entrando hasta a Metroflog para seguir en comunicación.

Y por supuesto, no solo las redes sociales, casi cualquier página en algún momento ha estado fuera de servicio por un tiempo. Esto puede ser por muchas razones, algunas veces simplemente porque la página está saturada, pero otras veces puede ser porque el servidor sufrió un ataque, y al volver a su funcionamiento normal, te das cuenta que cierta información ha desaparecido o ha sido modificada.

Bueno, esto fue una pequeña descripción de los tres componentes de la CIA y algunos ejemplos referentes a ellos. Cualquier cosa que complemente a lo puesto en esta entrada es bienvenida, así como cualquier corrección. Los espero por aquí pronto, espero hacer mi próxima publicación este mismo fin de semana.

Héctor H.F.