--Originally published at Seguridad informática

El Internet se a vuelto una herramienta indispensable en nuestras vidas, lo utilizamos casi diario. Pero así como tiene su infinidad de ventajas, también tiene una parte oscura y riesgosa la cual puede reducirse en mucho si seguimos las recomendaciones:

- Evitar los enlaces sospechosos: uno de los medios más utilizados para direccionar a las víctimas a sitios maliciosos son los hipervínculos o enlaces. Evitar hacer clic en éstos previene el acceso a páginas web que posean amenazas capaces de infectar al usuario. Los enlaces pueden estar presentes en un correo electrónico, una ventana de chat o un mensaje en una red social.

- No acceder a sitios web de dudosa reputación: a través de técnicas de Ingeniería Social, muchos sitios web suelen promocionarse con datos que pueden llamar la atención del usuario. Es recomendable para una navegación segura que el usuario esté atento a estos mensajes y evite acceder a páginas web con estas características.

- Actualizar el sistema operativo y aplicaciones: se debe mantener actualizados con los últimos parches de seguridad no sólo el sistema operativo, sino también el software instalado en el sistema a fin de evitar la propagación de amenazas a través de las vulnerabilidades que posea el sistema.

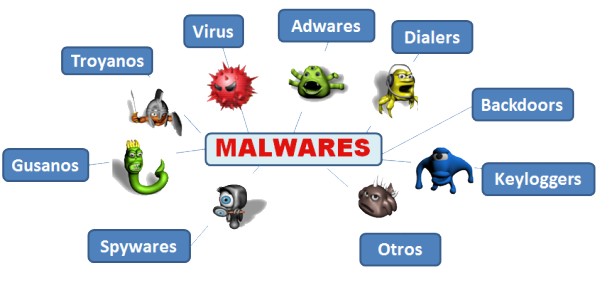

- Descargar aplicaciones desde sitios web oficiales: muchos sitios simulan ofrecer programas populares que son alterados, modificados o suplantados por versiones que contienen algún tipo de malware y descargan el código malicioso al momento que el usuario lo instala en el sistema.

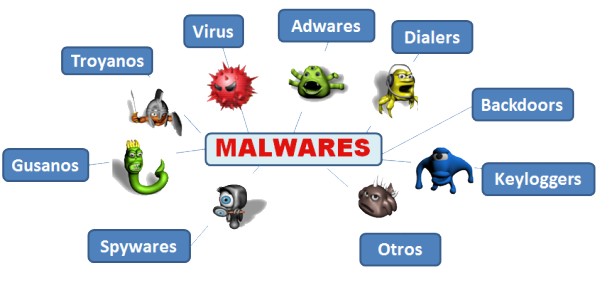

- Utilizar tecnologías de seguridad: antivirus, firewall y antispam representan las aplicaciones más importantes para la protección del equipo ante la principales amenazas que se propagan por Internet. Utilizar estas tecnologías disminuye el riesgo y exposición ante amenazas.

- Evitar el ingreso de información personal en formularios dudosos: cuando se enfrente a un formulario web que contenga campos con información sensible

Continue reading "Navegando en aguas misteriosas"

Continue reading "Navegando en aguas misteriosas"