--Originally published at CRACK THE NETWORK

Hoy en día muchas bromas están pasando en el celular. La gente puede ser amigos, enemigos, parientes o cualquier cosa.

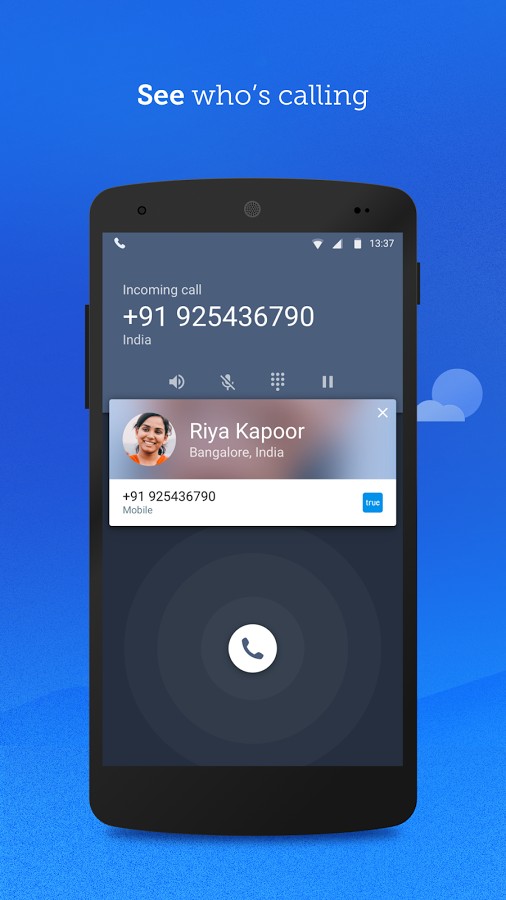

No sabemos quién nos está jugando una broma. En este post voy a explicar cómo averiguar el nombre de la persona que es nos llamó desde un número desconocido.

En realidad, es bastante sencillo para averiguar el nombre de la persona visita True caller:

https://www.truecaller.com/

True caller es una aplicación que nos ayuda a averiguar qué números se proporcionan en su directorio. Si instalas esta aplicación en tu móvil que tiene internet, entonces puedes encontrar fácilmente e; nombre de persona que nos marcó.

Todo lo que tenemos que hacer es ir al sitio web truecallers o tener la aplicación instalada. Introducir el número de la persona que nos marcó y conseguiremos el nombre de la persona de un número desconocido.

Recursos adicionales:

https://play.google.com/store/apps/details?id=com.truecaller&hl=en

https://itunes.apple.com/us/app/truecaller-spam-identification/id448142450?mt=8