--Originally published at Intervention IT

Una de las necesidades básicas de todo ingeniero en seguridad es el de tener un control y asegurarse de que solo aquellos con privilegios puedan acceder a la información, el sistema o la red bajo nuestra jurisdicción.

Los tres pasos para el proceso de control de acceso son:

- Identificación – El usuario dice su identidad, mas no hay manera de saber si es falso o verdadero (username).

- Autentificación – El usuario prueba su identidad, pero no es suficiente para acceder (password).

- Autorización – El sistema ahora debe aprobar que se tienen los privilegios para acceder (access lists).

Identificación:

Los sistemas deben tener manera de identificarse de manera única en el sistema. Estos no necesitan ser privados. Estos mecanismos solo necesitan proveer la característica de ser únicos.

Biometrics: Mecanismo para identificar y autenticar por medio de características físicas. Debido a las características del cuerpo humano, son indicadores efectivos para la seguridad, ejemplo de estos son el uso de escáner de ojo o de dedo. También reconocimiento de voz y reconocimiento de cara.

Autentificación:

Para poder probar la propia identidad se pueden usar diferentes condiciones:

-Algo que conoces: La manera más común es dar información sobre algo que conoces, en este caso las contraseñas. La manera más fácil de tener una contraseña segura es una frase contraseña.

-Algo que eres: El uso de Biometrics.

-Algo que tienes: Requiere de la poseción de algun dispositivo físico.

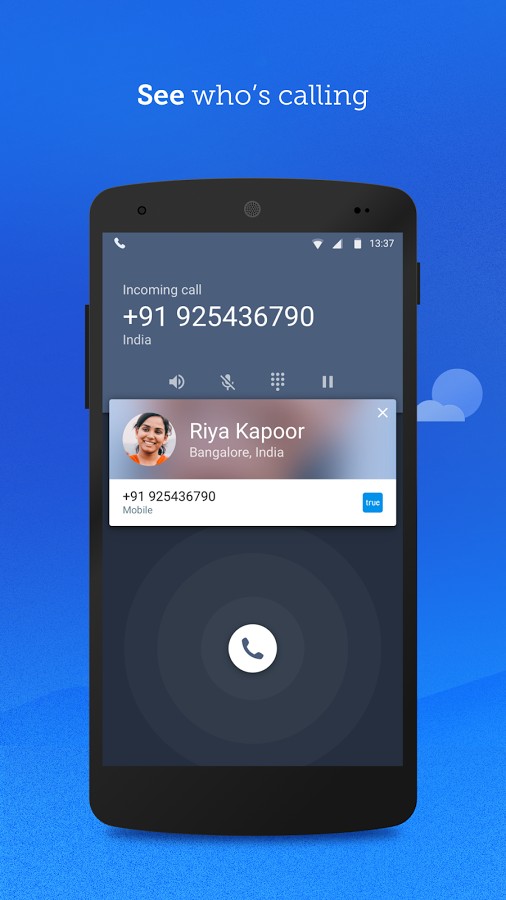

-Algún lugar donde estas: Depende de la posición del usuario.

-Algo que haces: Requiere realizar una acción y utilizar información para determinar la identidad. Ejemplo es la velocidad o ritmo en que se realiza la acción.

Algunas personas solo aceptan como condiciones de autentificación las tres primeras.

Identificación multifactorial:

-Debido a las desventajas de cada condición, se creó el realizar una